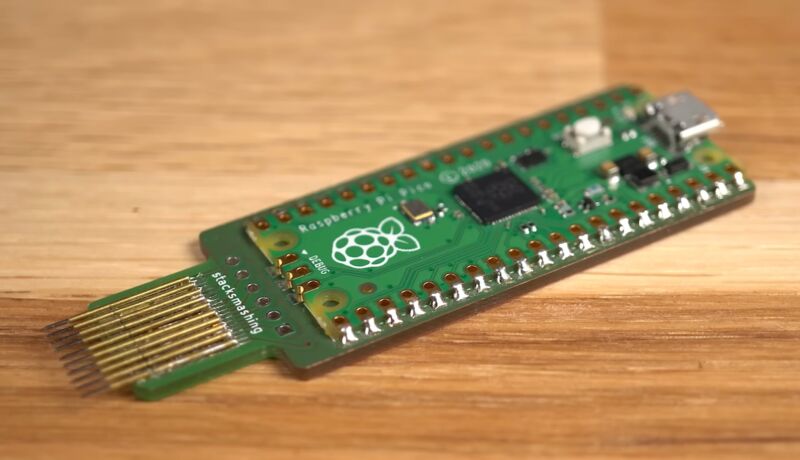

W zeszłym tygodniu pojawiło się wideo autorstwa badacza bezpieczeństwa StackSmashinga Pokaż eksploatację Może to złamać szyfrowanie dysku funkcją BitLocker firmy Microsoft w „mniej niż 50 sekund” przy użyciu niestandardowej płytki PCB i Raspberry Pi Pico.

Exploit ten polega na wykorzystaniu Pi do monitorowania komunikacji pomiędzy zewnętrznym układem TPM a resztą laptopa, czyli ThinkPad X1 Carbon drugiej generacji z około 2014 roku. Moduł TPM przechowuje klucz szyfrowania, który odblokowuje zaszyfrowany dysk i umożliwia jego odczyt, a moduł TPM wysyła ten klucz w celu odblokowania dysku po sprawdzeniu, że reszta komputera nie została zmieniona od czasu zaszyfrowania dysku. Problem polega na tym, że klucz szyfrowania jest wysyłany w postaci zwykłego tekstu, co pozwala programowi śledzącemu, takiemu jak ten opracowany przez StackSmashing, na odczytanie klucza, a następnie użycie go do odblokowania dysku w innym systemie i uzyskania dostępu do wszystkich zapisanych na nim danych.

Nie jest to nowy exploit i StackSmashing wielokrotnie to powtarzał. O podobnej luce w TPM informowaliśmy w 2021 roku i tak się stało Najnowsze z 2019 roku Który podobnie wykorzystuje tani sprzęt towarowy do przechwytywania klucza szyfrowania w postaci zwykłego tekstu za pośrednictwem tej samej magistrali komunikacyjnej o niskim poziomie pinów (LPC), z której korzysta StackSmashing. Ten typ exploita jest tak dobrze znany, że Microsoft wprowadził dodatkowe kroki zaradcze W dokumentacji funkcji BitLocker; Główną nowością w wersji demonstracyjnej StackSmashing jest komponent Raspberry Pi, co prawdopodobnie jest jednym z powodów, dla których sklepy takie jak Hackaday I Urządzenia Toma Podniosłem to w pierwszej kolejności.

Oryginalny film jest w dużej mierze odpowiedzialny za sposób wyjaśnienia exploita, a pierwsza fala ponownego zgłoszenia zawiera przynajmniej ważne szczegóły, takie jak fakt, że exploit działa tylko na systemach z oddzielnymi, niezależnymi układami TPM lub że bardzo przypomina inne oprogramowanie. Ataki są dobrze udokumentowane od lat. Ale tak jak to miało miejsce w tej historii Cyrkulacja i recyrkulacja, niektóre raporty odrzuciły tego rodzaju niuanse, zasadniczo stwierdzając, że szyfrowanie dysku na wszystkich komputerach z systemem Windows można w prosty sposób złamać przy użyciu sprzętu o wartości 10 dolarów i kilku minut. Warto wyjaśnić, czym jest ten exploit, a czym nie.

Które komputery są dotknięte?

Funkcja BitLocker to forma pełnego szyfrowania dysku, która ma głównie na celu uniemożliwienie osobie kradnącej laptopa wysunięcie dysku, zainstalowanie go w innym systemie i uzyskanie dostępu do danych bez konieczności podawania hasła do konta. Wiele nowoczesnych systemów Windows 10 i 11 domyślnie korzysta z funkcji BitLocker. Gdy logujesz się na swoje konto Microsoft w systemie Windows 11 Home lub Pro w systemie z modułem TPM, Twój dysk jest zazwyczaj automatycznie szyfrowany, a klucz odzyskiwania jest przesyłany na Twoje konto Microsoft. W systemie Windows 11 Pro możesz ręcznie włączyć funkcję BitLocker, niezależnie od tego, czy korzystasz z konta Microsoft, czy nie, tworząc kopię zapasową klucza odzyskiwania według własnego uznania.

Niezależnie od tego potencjalny exploit BitLocker może mieć wpływ na dane osobowe na milionach urządzeń. Jak więc ważny jest ten nowy przykład starego ataku? Dla większości ludzi odpowiedź brzmi prawdopodobnie „nie do końca”.

Jedną z barier utrudniających wejście atakującym jest problem techniczny: wiele nowoczesnych systemów korzysta ze stałych modułów TPM, czyli fTPM, wbudowanych bezpośrednio w większość procesorów. W niedrogich maszynach może to być sposób na zaoszczędzenie kosztów produkcji – po co kupować oddzielny chip, jeśli można po prostu skorzystać z funkcji procesora, za który już płacisz? W innych systemach, w tym tych, które reklamują zgodność z procesorami bezpieczeństwa Pluton firmy Microsoft, jest ona sprzedawana jako funkcja bezpieczeństwa, która w szczególności ogranicza tego typu ataki, tak zwane „sniffing”.

Dzieje się tak, ponieważ nie ma zewnętrznej magistrali komunikacyjnej rozpoznającej fTPM; Jest wbudowany w procesor, więc wszelka komunikacja pomiędzy modułem TPM a resztą systemu odbywa się również w procesorze. Prawie wszystkie komputery stacjonarne zgodne z systemem Windows 11 typu „zrób to sam” będą korzystać ze sprzętu fTPM, podobnie jak nowoczesne budżetowe komputery stacjonarne i laptopy. Przeanalizowaliśmy cztery najnowsze laptopy Intel i AMD w cenie poniżej 500 dolarów firm Acer i Lenovo, wszystkie z używanymi stałymi modułami TPM; To samo dotyczy czterech komputerów stacjonarnych typu „zrób to sam” z płytami głównymi firm Asus, Gigabyte i ASRock.

Jak na ironię, jeśli używasz wysokiej klasy laptopa z systemem Windows, jest nieco bardziej prawdopodobne, że Twój laptop korzysta z dedykowanego zewnętrznego układu TPM, co oznacza, że możesz być podatny na ataki.

Andrew Cunninghama

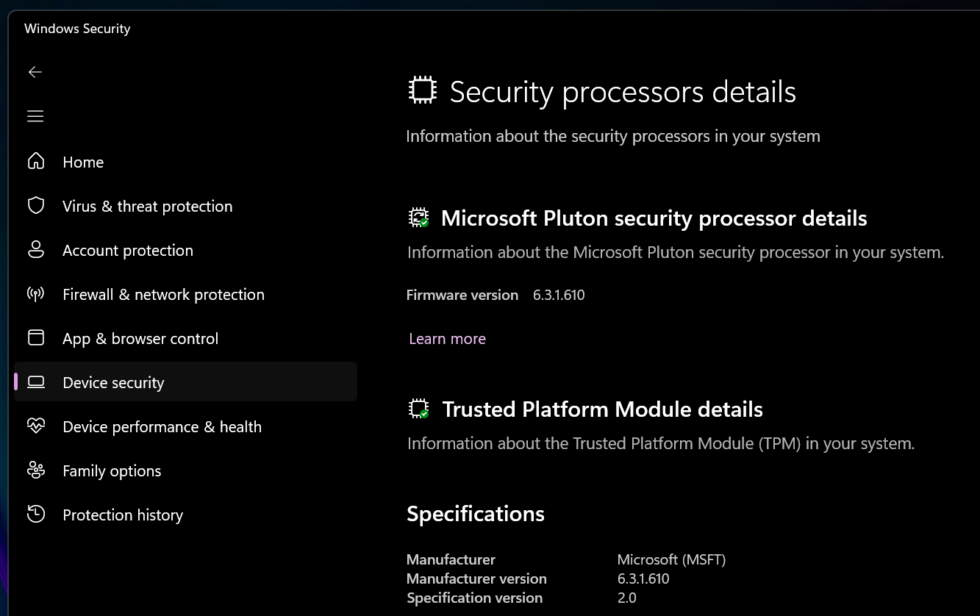

Najłatwiejszym sposobem sprawdzenia, jaki typ modułu TPM posiadasz, jest przejście do Centrum zabezpieczeń systemu Windows, przejście do ekranu Zabezpieczenia urządzenia i kliknięcie opcji Szczegóły Kreatora zabezpieczeń. Jeśli producent urządzenia TPM jest wymieniony jako Intel (dla systemów Intel) lub AMD (dla systemów AMD), najprawdopodobniej używasz fTPM swojego systemu i ten exploit nie będzie działał w Twoim systemie. To samo dotyczy wszystkiego, gdzie Microsoft jest wymieniony jako producent modułu TPM, co ogólnie oznacza, że komputer korzysta z Plutona.

Jeśli jednak na liście widzisz innego producenta, prawdopodobnie używasz niestandardowego modułu TPM. Widziałem TPM firmy STMicroelectronics w najnowszym Asusie Zenbooku, Dellu XPS 13 i średniej klasy Lenovo ThinkPad. StackSmashing opublikował także zdjęcia ThinkPad X1 Carbon Gen 11 z modułem TPM I wszystkie piny, których ktoś może potrzebować, aby przejąć klucz szyfrowania, jako dowód, że nie wszystkie nowoczesne systemy przeszły na fTPM – co też początkowo zakładałem. W laptopach wyprodukowanych przed 2015 lub 2016 rokiem praktycznie gwarantuje się użycie sprzętowych modułów TPM, jeśli są dostępne.

Nie oznacza to, że fTPM są całkowicie nieomylne. Niektórzy badacze bezpieczeństwa Udało mi się pokonać fTPM na niektórych procesorach AMD Z „2-3 godzinami fizycznego dostępu do urządzenia docelowego”. Moduły TPM oprogramowania sprzętowego nie są podatne na rodzaj rzeczywistego ataku opartego na Raspberry Pi zademonstrowanego przez StackSmashing.

. „Nieuleczalny entuzjasta muzyki. Bacon geek. Badacz internetu. Hipsterski miłośnik telewizji”.